Des logiciels malveillants sont tous les programmes qui ont été créé avec l’intention de causer des dégâts à un ordinateur ou un réseau. Cela touche essentiellement la sécurité et la protection des données personnelles.

Virus

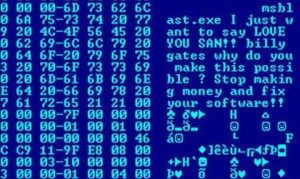

Un virus est un programme qui a contaminé un logiciel. Par la suite, ce logiciel passe le virus à d’autres logiciels. Un virus a besoin qu’on utilise le logiciel afin qu’il puisse s’étendre, cela veut dire que vous devez démarrer le logiciel contaminé. La probabilité d’un virus de se propager à d’autres ordinateurs augmente dès qu’ un ordinateur est connecté à Internet. Des virus peuvent corrompre des fichiers, réduire la performance de l’ordinateur ainsi que celle de la connexion Internet.

Macro virus

Une langage macro est intégrée dans les logiciels de traitement de texte et tableur afin d’exécuter des tâches communes comme ouvrir ou enregistrer un fichier, etc. Un macro virus est programmé dans une langage macro. Des macro virus sont implantés le plus souvent dans des documents ou des tableaux qu’on a reçu sur clé USB, DVD, etc. ou téléchargé. Un macro virus est activé dès qu’un document ou tableau est ouvert.

Des macro virus peuvent causer les dégâts suivants:

- des anomalies dans des documents ou tableaux comme des données manquantes ou insérées

- accéder à des comptes mail et envoyer des copies ou des fichiers contaminés à tous les contacts

- supprimer ou corrompre des données sur le disque dur

Des macro virus sont indépendant du système d’exploitation, ils peuvent contaminer des ordinateurs Windows et Mac. Un programme quiconque qui utilise des macros peut héberger un macro virus.

Virus furtif

Ceci est un virus qui se cache devant un logiciel antivirus. Le virus furtif masque soit la taille du fichier qui le cache ou se retire temporairement du fichier infecté. Il place une copie de soi-même dans un autre dossier sur le disque dur en remplaçant le fichier contaminé avec un fichier sain.

Virus hybride

Un virus hybride est une combinaison d’un virus de logiciel et d’un virus du secteur d’amorçage du disque dur. Il contamine un logiciel et dès que celui-ci est active, il se propage dans le secteur d’amorçage. Cela entraîne que le virus est activé chaque fois que l’ordinateur est allumé.

Hybride composé de virus et ver

Un hybride composé réunit les caractéristiques des deux types de logiciels malveillants. Typiquement, il possède la capacité du virus d’altérer le code d’un logiciel, combiné avec la capacité du ver de rester dans la mémoire vive et de se propager sans intervention de la part de l’utilisateur.

Ver

Un ver est un logiciel autonome qui se répand de manière active sur le disque dur ou par un réseau. Des vers se propagent en exploitant les points faibles des systèmes d’exploitation et des réseaux. Les vers sont transférés par des documents joints aux mails, par des réseaux de partage de fichiers et en cliquant sur les liens de Sites Web contaminés.

Un ver peut avoir comme tâche d’installer une porte dérobée – qui sert alors comme point d’entrée pour d’autres logiciels malveillants venant d’Internet.

Ver IM

Un ver IM est un code malveillant qui se reproduit soi-même en s’étendent à travers les réseaux de messageries instantanées.

Ver IRC

Un ver IRC est un code malveillant qui se reproduit soi-même en s’étendent à travers les réseaux de chat Internet.

Ver P2P

Un ver P2P est un code malveillant qui se reproduit soi-même dans les réseaux poste à poste (Pear to Pear).

Cheval de Troie

Les utilisateurs peuvent télécharger des programmes souhaités comme des vidéos, écrans de veille etc. Un cheval de Troie est combiné avec ce programme souhaité. Dès que l’utilisateur installe le programme, il installe le cheval de Troie en même temps. Un cheval de Troie peut également être reçu comme pièce joint à un mail.

Les chevaux de Troie ont les mêmes caractéristiques que les virus, ce ne sont pas des logiciels autonomes et ils ne se reproduisent pas eux-mêmes.

Des chevaux de Troie peuvent également ouvrir une porte dérobée qui sert de point d’entrée pour d’autres logiciels malveillants d’Internet.

Rootkit

Un pirate informatique doit compromettre un système d’exploitation à travers un point faible afin d’installer un rootkit. Un rootkit est activé même avant que le système d’exploitation a démarré. Un rootkit ne peut pas se reproduire soi-même.

Dès qu’un rootkit a le droit d’accéder au dossier racine (root), il peut exécuter n’importe quelle tâche. Un rootkit a la capacité de se cacher soi-même ainsi que des logiciels et des données. Il peut également donner accès à distance à un pirate informatique. Le rootkit est capable de télécharger d’autres logiciels malveillants d’Internet à travers une porte dérobée.

Logiciel espion

Un logiciel espion ne se répand pas comme un virus, normalement il est installé en profitant d’une brèche de sécurité. Il peut aussi être installé ensemble avec un logiciel installé par l’utilisateur.

Un logiciel espion recueillit des informations sensibles sur les utilisateurs. Il change également le comportement du navigateur à l’avantage de l’auteur du logiciel espion.

Enregistreur des activités du clavier (key logger)

Certains logiciels malveillants installent un enregistreur qui relève toutes les activités sur le clavier. Cela devient dangereux quand l’utilisateur entre un mot de passe, le numéro de sa carte crédit ou d’autres informations sensibles.

L’enregistreur transmet ces données au pirate informatique régulièrement ou alors il les enregistre dans un fichier caché sur l’ordinateur afin de les transmettre plus tard.

Logiciels publicitaires (indésirables)

Des logiciels publicitaires sont installés comme programmes à part qui sont combinés avec certains logiciels gratuits. Souvent, ces logiciels publicitaires créent des effets indésirables sur un ordinateur, par exemple des nouvelles fenêtres publicitaires qui s’ouvrent. Ils causent une dégradation de la performance de l’ordinateur et du réseau.

Souvent, des logiciels publicitaires sont installés ensemble avec des logiciels espions. Ces deux logiciels se complètent mutuellement: les logiciels espion enregistrent le comportement de l’utilisateur pendant que les logiciels publicitaires affichent la publicité adaptée.

Le même article en anglais

– get post updates by subscribing to our e-mail list

– share on social media :